Novi Svjetski Poredak » Novi Svjetski Poredak, TEHNOLOGIJA I ZNANOST, TEORIJE ZAVJERE, VIJESTI IZ SVIJETA » Kaspersky Otkrio Me─Ĺunarodnu Zavjeru “CRVENI OKTOBAR”

Tvrtka Kaspersky Lab “otkrila” je operaciju Crveni Oktobar, kampanju napredne cyber ┼ípijuna┼że koja je za cilj imala diplomatske i vladine institucije diljem svijeta. Napada─Źi su razvili jedinstven, veoma prilagodljiv ┼ítetni software za kra─Ĺu podataka i geopoliti─Źkih informacija iz ra─Źunalnih sustava, mobilnih telefona i mre┼żne opreme poduze─ça.

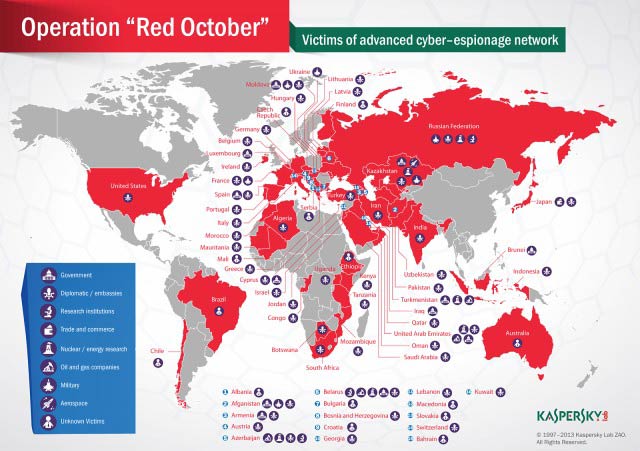

Ova kampanja je prije svega bila usmjerena ka zemljama u isto─Źnoj Europi, biv┼íim SSSR republikama i zemljama u sredi┼ínjoj Aziji, iako je ┼żrtve mogu─çe prona─çi svuda, obuhva─çaju─çi zapadnu Europu i Sjevernu Ameriku.

Glavni cilj napada─Źa bio je prikupljanje osjetljivih dokumenata iz ugro┼żenih organizacija, me─Ĺu kojima i geopoliti─Źkih informacija, povjerljivih podataka za pristup tajnim ra─Źunalnim sustavima, kao i podatke iz osobnih mobilnih ure─Ĺaja i mre┼żne opreme.

U listopadu 2012. tim stru─Źnjaka tvrtke Kaspersky Lab pokrenuo je istragu nakon niza napada na ra─Źunalne mre┼że koji su za cilj imali me─Ĺunarodne diplomatske agencije. Mre┼ża velike cyber ┼ípijuna┼że otkrivena je i analizirana tijekom istrage. Prema analiti─Źkom izvje┼í─çu tvrtke Kaspersky Lab, operacija “Crveni listopad” (Red October), skra─çeno “Rocra”, jo┼í uvijek je aktivna od sije─Źnja 2013, i traje ─Źak od 2007. godine.

Napredna mre┼ża kampanje “Crveni listopad”: Napada─Źi su bili aktivni jo┼í od 2007. godine i pored istra┼żiva─Źkih institucija, energetskih i nuklearnih kompanija, i ciljeva u trgovini i avio-industriji, bili su usmjereni ka diplomatskim i vladinim agencijama iz razli─Źitih zemalja diljem svijeta.

Napada─Źi operacije “Crveni listopad” osmislili su vlastiti ┼ítetni softver, poznat kao “Rocra”, koji ima svoju jedinstvenu modularnu arhitekturu sastavljenu od ┼ítetnih ekstenzija, modula za kra─Ĺu informacija i ┼ípijunskih Trojanaca.

Napada─Źi su ─Źesto koristili informacije ukradene iz zara┼żenih mre┼ża kako bi u┼íli u nove sustave. Primjerice, ukradeni povjerljivi podaci skupljeni su u listu i kori┼íteni kada su napada─Źi morali pogoditi lozinke ili fraze za pristup drugim sustavima.

Napada─Źi su ─Źesto koristili informacije ukradene iz zara┼żenih mre┼ża kako bi u┼íli u nove sustave. Primjerice, ukradeni povjerljivi podaci skupljeni su u listu i kori┼íteni kada su napada─Źi morali pogoditi lozinke ili fraze za pristup drugim sustavima.

Da bi kontrolirali mre┼żu zara┼żenih ra─Źunala, napada─Źi su stvorili vi┼íe od 60 domenskih imena i nekoliko lokacija za hosting servere u razli─Źitim zemljama, ve─çinom u Njema─Źkoj i Rusiji. Analiza zapovjedne i kontrolne (C2) infrastrukture operacije Rocra, koju je obavila tvrtka Kaspersky Lab, pokazuje da je lanac poslu┼żitelja zapravo radio kao posrednik u cilju skrivanja lokacije glavnog kontrolnog poslu┼żitelja.

Podaci ukradene iz zara┼żenih sustava obuhva─çaju dokumente sa ekstenzijama: txt, csv, eml, doc, VSD, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau, cif, key, crt, cer, hse, pgp, gpg, xia, xiu, xis, Xio, xig, acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa. Konkretno, ekstenzija “acid *” izgleda da se odnosi na tajni softver “Acid Cryptofiler”, kori┼íten od strane vi┼íe subjekata, od Europske unije do NATO-a.

Kako bi zarazili sustave, napada─Źi su slali ciljanim ┼żrtvama fishing email koji je sadr┼żao prilago─Ĺeni program s virusom Trojan. Da bi instalirao ┼ítetni softver i zarazio sustav, ┼ítetni email je sadr┼żao izvr┼íne kodove namje┼ítene zbog sigurnosnih propusta unutar paketa Microsoft Office i Microsoft Excel.

Izvr┼íni kodovi iz dokumenata kori┼ítenih u imejlovima za fi┼íing stvorili su drugi napada─Źi i bili su upotrebljavani tijekom drugih cyber napada, obuhva─çaju─çi tibetanske aktiviste, kao i vojne i energetske sektore u Aziji. Jedino ┼íto su napada─Źi promijenili u dokumentu koji je koristio ┼ítetni softver Rocra bila je ugra─Ĺena izvr┼ína datoteka, koju su napada─Źi zamijenili vlastitim kodom.

Naime, jedna od naredbi u programu s virusom Trojan mijenjala je zadanu sistemsku kodnu stranu zapovjedne sesije u 1251, ┼íto je potrebno prilikom kori┼ítenja latini─Źnih fontova.

Ciljane ┼żrtve i organizacije

Stru─Źnjaci tvrtke Kaspersky Lab koriste dve metode analize meta. Prije svega, koristili su statistiku za otkrivanje iz paketa Kaspersky Security Network (KSN), sigurnosnog servisa zasnovanog na cloudu, koji koriste proizvodi tvrtke Kaspersky Lab za prijavu telemetrije i pru┼że naprednu za┼ítitu od prijetnji u obliku crne liste i heuristi─Źkih pravila.

KSN je jo┼í u 2011. otkrivao izvr┼íni kod kori┼íten u ┼ítetnom softveru, ┼íto je omogu─çilo stru─Źnjacima tvrtke Kaspersky Lab potra┼żiti sli─Źna otkri─ça u vezi s operacijom Rocra. Druga metoda koji koristi istra┼żiva─Źki tim tvrtke Kaspersky Lab jeste stvaranje “sinkhole” servera kako bi mogli pratiti povezivanje zara┼żenih strojeva sa C2 poslu┼żiteljima ┼ítetnog softvera Rocra.

Podaci dobiveni tijekom analize uz pomo─ç obje metode osigurali su dva neovisna na─Źina povezivanja i potvr─Ĺivanja njihovih saznanja.

KSN statistika: Prema podacima dobivenim iz KSN statistike, otkriveno je nekoliko stotina jedinstvenih inficiranih sustava, s naglaskom na vi┼íe veleposlanstava, vladinih mre┼ża i organizacija, znanstvenih instituta i konzulata. Prema podacima KSN, ve─çina otkrivenih infekcija se nalazila prije svega u isto─Źnoj Europi, ali su druge infekcije oktrivene u Sjevernoj Americi i zemljama zapadne Europe, kao ┼íto su ┼ávicarska i Luksemburg.

KSN statistika: Prema podacima dobivenim iz KSN statistike, otkriveno je nekoliko stotina jedinstvenih inficiranih sustava, s naglaskom na vi┼íe veleposlanstava, vladinih mre┼ża i organizacija, znanstvenih instituta i konzulata. Prema podacima KSN, ve─çina otkrivenih infekcija se nalazila prije svega u isto─Źnoj Europi, ali su druge infekcije oktrivene u Sjevernoj Americi i zemljama zapadne Europe, kao ┼íto su ┼ávicarska i Luksemburg.

Sinkhole statistika: Sinkhole analiza tvrtke Kaspersky Lab provo─Ĺena je od 2. studenog 2012. do 10. sije─Źnja 2013. Tijekom ovog razdoblja vi┼íe od 55.000 konekcija sa 250 zara┼żenih IP adresa registrirano je u 39 zemalja. Ve─çina zara┼żenih IP konekcija bila je iz ┼ávicarske, slijede Kazahstan i Gr─Źka.

Štetni softver Rocra: jedinstvena arhitektura i funkcionalnost

Napada─Źi su stvorili multifunkcionalnu platformu za napad koja obuhva─ça nekoliko ekstenzija i ┼ítetnih datoteka namijenjenih brzom prilago─Ĺavanju konfiguracijama razli─Źitih sustava i skupljanju informacija iz zara┼żenih strojeva. Ovu platformu posjeduje samo softver Rocra i nije je identificirala kompanija Kaspersky Lab u prethodnim kampanjama cyber ┼ípijuna┼że. Njene zna─Źajne karakteristike obuhva─çaju:

Modul “o┼żivljavanja”: Jedinstveni modul koji omogu─çava napada─Źima na “o┼żive” zara┼żene ma┼íine. Modul je ugra─Ĺen kao priklju─Źak unutar instalacije paketa Adobe Reader i Microsoft Office i osigurava napada─Źima siguran na─Źin da povrate pristup ciljnom sustavu, ako je glavno tijelo ┼ítetnog softvera otkriveno i uklonjeno, ili ako je sustav zakrpan. Kada su C2 serveri ponovno uspostavljeni, napada─Źi ┼íalju specijalizirani dokument (PDF ili Office dokument) na ure─Ĺaje ┼żrtava putem email-a koji ce ponovo aktivirati ┼ítetni softver.

Napredni kriptografski moduli za ┼ípijuniranje: Glavni cilj modula za ┼ípijuniranje jest kra─Ĺa informacija. Ovo obuhva─ça fajlove iz razli─Źitih kriptografskih sustava, poput Acid Cryptofiler, za koji je poznato da ga koriste organizacije NATO, Europska unija, Europski parlament i Europska komisija od ljeta 2011. kako bi osjetljive informacije bile za┼íti─çene.

Mobilni ure─Ĺaji: Pored ciljanja tradicionalnih radnih stanica, ┼ítetni softver je sposoban za kra─Ĺu podataka iz mobilnih ure─Ĺaja poput smart telefona (iPhone, Nokia i Windows Mobile). ┼átetni softver mo┼że ukrasti podatke o konfiguraciji iz mre┼żne opreme poduze─ça poput routera i switch-eva, kao i izbrisanih datoteka s prijenosnih diskova.

Identifikacija napada─Źa: Na temelju registracijskih podataka s C2 poslu┼żitelja i brojnih artefakata ostavljenih u izvr┼ínim datotekama ┼ítetnog softvera, postoje jaki tehni─Źki dokazi koji pokazuju da napada─Źi dolaze s ruskog govornog podru─Źja. Pored toga, izvr┼íni programi koje koriste napada─Źi bili su nepoznati sve do nedavno, i nisu ih identificirali stru─Źnjaci tvrtke Kaspersky Lab analizirajuci dosada┼ínje cyber ┼ípijunske napade.

Za ─Źitanje Rocra izvje┼í─ça u cijelosti, posjetite Securelist .

izvor: vestinet.rs/uredio: nsp

[button_icon icon="asterisk" url="http://www.novi-svjetski-poredak.com/?p=12401"] PRETHODNI ─îLANAK [/button_icon]

Filed under: Novi Svjetski Poredak, TEHNOLOGIJA I ZNANOST, TEORIJE ZAVJERE, VIJESTI IZ SVIJETA · Tags: acid, Adobe Reader, Artefakt, cyber, datoteka, dokumenti, ekstenzije, EU, Europa, Europska Unija, Europski parlament, infekcija, IP adresa, iPhone, izve┼ítaj, karakteristike, Kaspersky, Kazahstan, kompanija, kra─Ĺa, Luksemburg, Microsoft Excel, Microsoft Office, NATO, Njema─Źka, Nokia, operacija, organizacija, PDF, ra─Źunala, Red October, Rocra, Rusija, server, Sjeverna Amerika, ┼ípijuniranje, SSSR, statistika, stru─Źnjaci, ┼ívicarska, trojanac, virus, Vlada, Windows, Windows Mobile